这里需要实现将客户端的流量通过中转节点转发到目标设备的实验,采用 L2TP over IPsec 隧道模式进行互联。

实验环境

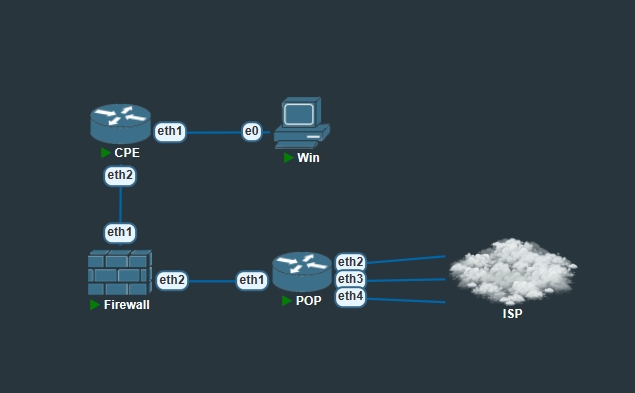

除了1台 Windows 测试机之外,其余3台都是 Mikrotik Router 设备,对它们在功能上进行了划分。CPE 客户端作为 L2TP Client,Firewall 作为端口转发,POP 作为 L2TP Server。

设备配置

CEP

网卡配置

- eth1:192.168.1.1/24,作为管理口。

- eth2:192.168.2.1/24,作为与 Firewall 的互联。

建立的三条L2TP Client,连接IP填 192.168.2.2,账号密码等参照POP。

Firewall

网卡配置

- eth1:192.168.2.2/24,作为与 CEP 的互联。

- eth2:172.16.16.1/24,作为与 POP 的互联。

配置端口转发

/ip firewall nat

add action=dst-nat chain=dstnat dst-port=1701 protocol=udp to-addresses=\

172.16.16.2 to-ports=1701

add action=dst-nat chain=dstnat dst-port=4500 protocol=udp to-addresses=\

172.16.16.2 to-ports=4500

add action=dst-nat chain=dstnat dst-port=500 protocol=udp to-addresses=\

172.16.16.2 to-ports=500

测试阶段可以不用,正式使用最好做下限制转发,参考示例如下。

/ip firewall filter

add action=accept chain=input dst-port=1701 protocol=udp

add action=accept chain=input dst-port=4500 protocol=udp

add action=accept chain=input dst-port=500 protocol=udp

add action=drop chain=input

add action=accept chain=forward src-address=CPE公网网段

add action=accept chain=forward src-address=其他需要转发的网段

add action=drop chain=forward

POP

网卡配置

- eth1:172.16.16.2/24,作为与 Firewall 的互联。

- eth2:10.0.137.210

- eth2:10.0.137.211

- eth2:10.0.137.212,WAN 口,配置多IP,访问互联网。

开启 L2TP Server 并建立三个账号,Local Address 与 Remote Address 这里设置为 192.168.197.0/30、192.168.198.0/30 和 192.168.199.0/30,取里面的 1 和 2 。

配置 3 条线对应 WAN 口的 3 个 IP。

/ip firewall nat

add action=src-nat chain=srcnat src-address=192.168.197.0/30 to-addresses=\

10.0.137.210

add action=src-nat chain=srcnat src-address=192.168.198.0/30 to-addresses=\

10.0.137.211

add action=src-nat chain=srcnat src-address=192.168.199.0/30 to-addresses=\

10.0.137.212

以上就全部配置完毕了。

测试结论

这 3 条线是无法同时启用的,同一时间只能让其中一条生效,否则无法使用。之前有测试过在转发机上配置3个不同的IP,然后给客户端 3 条线分别单独连接使用,依然无果。事后其实很容易理解,转发机上面的端口是无法重复使用的,同时建立 3 条线意味着相同的端口被 3 条线轮流抢占,导致谁都无法建立连接,自然无法使用了。

评论区